The Spark: A Real-World Phishing Case

Onlangs behandelde ons AXS Guard SOC een geval waarbij een phishing-e-mail gebruik maakte van een kwaadaardig vervaardigd HTML-document. Het doel was eenvoudig en gebruikelijk: een gebruiker omleiden naar een valse OWA-pagina (Outlook Web Access) om zijn inloggegevens te stelen.

Deze werkwijze is vrij bekend, eenvoudig uit te voeren en doorgaans gemakkelijk te analyseren. Maar het zette ons aan het denken: hoe reageren moderne webbrowsers en e-mailclients tegenwoordig eigenlijk op deze bijlagen? We besloten een test-e-mail op te stellen om daarachter te komen.

Poging 1: The onerror Payload

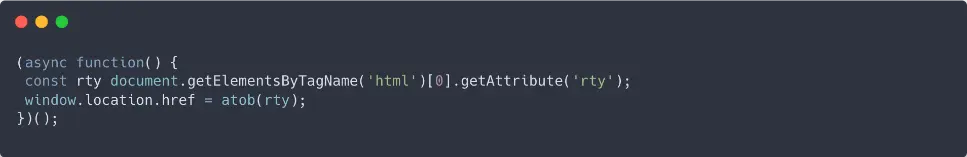

De payload:

De bijlage was een HTML-pagina met de naam ethical_hacking_opswat_for_remote_red_teams.pdf.html, die net lang genoeg is om de html-extensie weg te laten vallen. Er wordt een slimme truc gebruikt: een <img>-tag die, wanneer het laden van een niet-bestaande afbeelding mislukt, een onerror-gebeurtenis activeert. Deze gebeurtenis voert Base64-gecodeerde JavaScript uit die is opgeslagen in een data-digest-attribuut.

Onerror delivery of obfuscated payload

Onerror delivery of obfuscated payload

Hoe het werkt:

Het onerror-script decodeert de tekenreeks in data-digest, wat resulteert in de volgende JavaScript:

Decoded JavaScript after the onerror call

Decoded JavaScript after the onerror call

Dit script haalt de Base64-gecodeerde string uit het rty-attribuut van de <html>-tag en decodeert deze. Die gedecodeerde waarde, in ons geval een Rick Roll, wordt vervolgens ingesteld als de nieuwe window.location.href, waardoor de omleiding plaatsvindt.

De e-mail zelf was eenvoudig en geschreven in het Nederlands:

De resultaten: een verrassend gebrek aan consistentie

Tot onze verbazing verschilde het gedrag aanzienlijk tussen verschillende e-mailclients.

» Verder lezen*

*Rest van het artikel in EN

Field notes from the SOC - 3 - Malware development to Rick Roll coworkers