Naar aanleiding van de bekendmaking van de details hoe de hack bij limburg.net kon gebeuren, willen we het belang van een goede beveiliging van Remote Desktop omgevingen benadrukken.

De feiten? De criminele hackers van Medusa drongen op 17 november 2023 binnen bij limburg.net via hun (publieke) RDP server. Volgens een expert die Het Belang van Limburg kon raadplegen waren hiervoor (op het internet) login gegevens te vinden van een medewerker van Limburg.net

RDP is al lang gekend als een belangrijke zogenaamde “attack vector” voor hackers. Ook ITDaily publiceerde hierover enkele jaren geleden reeds een artikel (“‘Remote Desktop (RDP) is de motor achter tal van aanvallen").

Wat maakt RDP nu zo onveilig?

Hoewel het RDP protocol op zich niet onveilig is, zijn vele RDP-installaties gekend voor hun lage barrière voor hackers. We hebben het hier over:

- Het gebrek aan Multi-factor Authentication

- Vatbaarheid voor brute force attacks.

- Gebrek aan strenge encryptie waardoor het eenvoudig is om een Man-in-the-middle aanval uit te voeren.

- Meerdere open externe poorten. (Elke server die extern beschikbaar moet zijn, vereist een open poort in je firewall. Hierdoor vergroot je het aantal aanvalsvectoren.)

RDG to the rescue?

Het RDG (Remote Desktop Gateway) protocol probeert een oplossing te bieden aan een aantal van deze fouten/limitaties door:

- Eén centraal punt te voorzien voor al uw servers

- Centraal beheer

- Het encapsuleren van het RDP verkeer in een beveiligde HTTPS verbinding

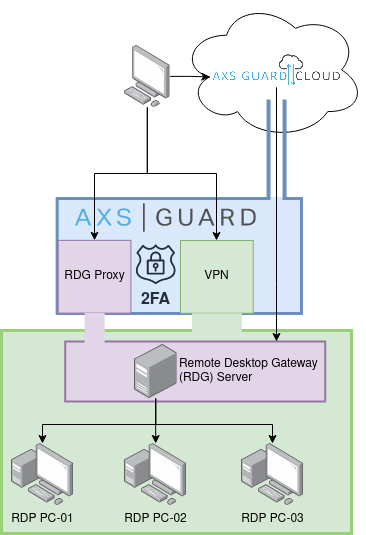

Hoewel RDG een verbetering is tov RDP, is deze oplossing niet zaligmakend. AXS Guard biedt drie oplossingen aan om uw beveiliging te vereenvoudigen/op punt te stellen.

Hoe kan toch je veilig RDP gebruiken?

1. VPN

Je kan uiteraard gebruik maken van een VPN verbinding, natuurlijk beveiligd met 2FA.

Alleen is dit vaak te veel voor wat je uiteindelijk wil bereiken. Met VPN geef je immers gebruikers ook potentieel toegang tot andere delen van je netwerk.

- Multi Factor Authentication met ondersteuning voor eenmalige paswoorden

- Je RDG-server is niet meer publiek toegankelijk

- Meerdere logins vereist

- De optimale beveiliging vereist complexere configuratie op het gebied van firewall, authenticatie policies, vpn configuratie, ...

2. AXS Guard Enhanced RDG

AXS Guard Enterprise Edition heeft een application firewall (ook wel Reverse Proxy genoemd) feature die je voor je RDG-server zet. Deze extra laag verbetert de beveiliging en de authenticatie naar de RDG-server.

Door middel van “auto-learning” bewaart AXS Guard, op een beveiligde manier, de logingegevens voor op de RDG-server. Na authenticatie op AXS Guard ben je dan automatisch ook ingelogd op de achterliggende server.

Door deze laag te introduceren zijn er tal van voordelen:

- Een extra beveiligingslaag tussen het internet en de echte RDG-proxy, de gebruiker werkt niet rechtstreeks op de RDG-proxy

- Multi Factor Authentication met ondersteuning voor eenmalige paswoorden

- Logging die bijhoudt wie er op welke back-end inlogt en voor hoe lang.

- Single Sign On (SSO) ondersteuning

- Verschillende wachtwoord policies tussen RDP-client computer en RDG-proxy

- Automatische login op RDP client computer na authenticatie op de proxy.

- Brute Force bescherming

En om alles nog eenvoudiger te maken heeft AXS Guard zelfs een applicatie ontworpen waarbij je zeer eenvoudig een beveiligde RDP-connectie kan opzetten. Hiermee authenticeer je bij de AXS Guard RDG proxy, de RDG-server en RDP client computer door middel van 1 klik.

3. AXS Guard Remote Workspace

AXS Guard remote workspace is een eenvoudige manier om een desktop over te nemen met behulp van je browser.

- Eenvoudig je desktop overnemen vanuit je browser

- Meerdere lagen van encryptie voor optimale beveiliging

- Multi Factor Authentication met ondersteuning voor eenmalige paswoorden

- Single Sign On (SSO) ondersteuning

- Eenvoudig connecties delen

- Het principe van het minst privilege. Gebruikers krijgen alleen toegang tot de resources die ze nodig hebben.

- Ondersteuning voor mobiele apparaten

- Beperkte compatibiliteit mbt. printers en bestanddelen

Conclusie

De recente hack bij limburg.net via Remote Desktop benadrukt de kwetsbaarheid van RDP-omgevingen voor aanvallen. Hoewel het protocol zelf niet onveilig is, zijn veel installaties vatbaar voor hacking vanwege gebrekkige beveiligingsmaatregelen, zoals het ontbreken van multi-factor authenticatie en encryptie. Ondanks dat Remote Desktop Gateway (RDG) een verbetering biedt, is het niet afdoende.

AXS Guard biedt oplossingen, waaronder VPN met 2FA, Enhanced RDG met application firewall, en Remote Workspace voor eenvoudige en veilige toegang. Deze oplossingen bieden multi-factor authenticatie, single sign-on ondersteuning, brute force bescherming en minimaliseren het risico door het principe van het minst privilege toe te passen. AXS Guard vereenvoudigt ook het opzetten van beveiligde RDP-verbindingen met een gebruiksvriendelijke applicatie.

Bronnen & references

ITDaily: https://itdaily.be/blogs/security/remote-desktop-rdp-is-de-motor-achter-tal-van-aanvallen/

Het Belang van Limburg: https://www.hbvl.be/cnt/dmf20240129_97245362

Setup RDG Reverse Proxy: https://documentation.axsguard.com/revproxy/?h=#rdg-servers

Remote Worspace https://documentation.axsguard.com/remote_workspace

of contacteer support@axsguard.com bij vragen. (Enterprise bundle nodig)

Meer info over de RDG Client: AXS Guard RDP Client

Remote Desktop: een open deur voor de (beginnende) hacker