Il est légitime de penser que les pirates informatiques s'introduisent principalement par le biais de liens suspects dans les courriers électroniques ou d'autres canaux de communication. Comme ces canaux sont souvent bien protégés, les pirates trouvent d'autres moyens. ils se tournent de plus en plus souvent vers les ports USB pour accéder aux systèmes. Nous vous donnons quelques conseils pour éviter cela.

Ports USB pour accéder à votre entreprise

Par l'intermédiaire d'un périphérique USB infecté, tel qu'une clé USB ou un disque dur externe, les pirates peuvent installer des logiciels malveillants (sans qu'on s'en aperçoive). Le concept est simple et potentiellement très nuisible.

Le grand défi de ces attaques est, bien sûr, l'aspect physique qu'elles impliquent. Contrairement à une attaque en ligne, il s'agit de connecter physiquement un périphérique USB à un système. Dans la pratique, cela implique généralement l'utilisation de ‘Ingénierie sociale’. Par exemple, une personne laissera délibérément une clé USB dans un lieu public. L'idée est que la personne qui le trouve "par hasard" le connectera naturellement à son ordinateur ou à son portable par curiosité (et par ignorance).

LitterDrifter - Un "bel" exemple de piratage via USB

LitterDrifter (ainsi nommé par CheckPoint Research) est utilisé par les services de cyber-espionnage russes pour cibler entre autres des entités ukrainiennes. LitterDrifter a également été détecté dans d'autres pays que l'Ukraine, notamment aux États-Unis, au Vietnam, au Chili, en Pologne, en Allemagne et à Hong Kong.

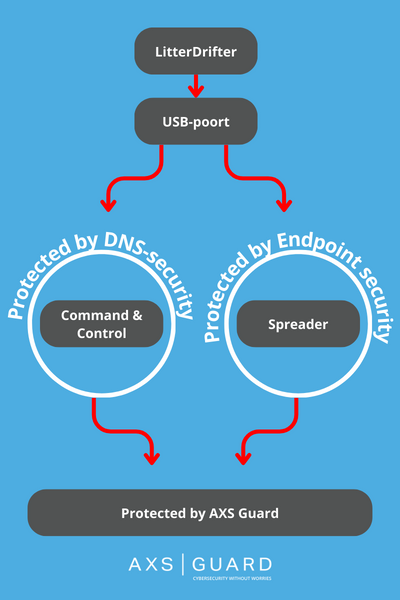

Ce logiciel malveillant a deux objectifs:

- Se répandre dans les systèmes/disques durs du réseau

- Créer un canal vers l'infrastructure de commandement et de contrôle (C2) de Gamaredon (les serveurs C&C sont souvent hébergés sur des canaux Telegram).

Comment éviter cela?

Il est logique de dire "n'utilisez pas de périphériques USB (inconnus)" ou de fermer l'accès à l'USB. Et si vous le pouvez, assurez-vous de toujours respecter les règles de confiance "zerotrust".

Malheureusement, cela n'est pas toujours réaliste dans la pratique. C'est pourquoi vous devez renforcer la sécurité physique avec la sécurité DNS d'une part et la sécurité des terminaux d'autre part.

Sécurité DNS

Le premier objectif de LitterDrifter, qui est d'établir une connexion avec le centre de commandement et de contrôle (de Gamaredon). Cela peut être arrêté par la sécurité DNS..

Le système de noms de domaine (DNS) agit comme une sorte "d'annuaire" de l'internet, traduisant les noms de domaine en adresses IP, ce qui permet aux ordinateurs de se connecter aux sites web et aux services appropriés.

La sécurité DNS consiste à filtrer toutes les requêtes DNS pour bloquer l'accès aux sites web malveillants, aux sites d'hameçonnage ou au contenu qui pourrait être considéré comme indésirable ou dangereux. Dans ce cas, les serveurs de Gamaredon sont mis sur liste noire, ce qui rend impossible toute connexion.

DNS-Security fait partie de l' AXS Guard Premium Threat Protection Pack.

Sécurité des terminaux

L'autre fonction de LitterDrifter est de se propager à travers un réseau vers d'autres systèmes de ce réseau.

Ce danger ne peut être écarté que par une solution adéquate et moderne de détection et de réponse des terminaux (Endpoint Detection & Response ou EDR).

L'EDR est une technologie de sécurité avancée qui se concentre sur la détection, l'investigation et la réponse aux cybermenaces sur les terminaux, tels que les ordinateurs, les ordinateurs portables, les appareils mobiles et les serveurs au sein d'un réseau.

Les principales caractéristiques de l'EDR sont les suivantes:

- Détection des points d'accès : les logiciels EDR surveillent en permanence les terminaux à la recherche d'activités suspectes, de processus ou de comportements inhabituels susceptibles d'indiquer une éventuelle intrusion.

- Response des points terminaux: une fois qu'une menace est détectée, l'EDR permet de réagir immédiatement en prenant des mesures telles que l'isolement du dispositif affecté, l'arrêt des processus malveillants ou d'autres mesures correctives..

- Capacités de recherche approfondie : Les logiciels EDR offrent des capacités d'analyse approfondie en fournissant des informations détaillées sur la nature de l'attaque, l'implication des terminaux et d'autres données pertinentes nécessaires pour une analyse et une réponse plus approfondies.

- Visibilité des terminaux : elle fournit une vision approfondie de l'activité de chaque terminal au sein d'un réseau, permettant aux équipes de sécurité d'identifier et de comprendre les activités suspectes.

- Analyse comportementale : les solutions EDR utilisent souvent des algorithmes d'analyse comportementale et d'apprentissage automatique pour comprendre le comportement normal des utilisateurs et des systèmes et identifier les activités suspectes en fonction des écarts par rapport à ce comportement normal.

L'EDR est un élément très important de l'infrastructure de cybersécurité des entreprises, car il leur permet de réagir rapidement et avec précision aux incidents, de réduire l'impact des cyberattaques et de renforcer la sécurité des terminaux.

AXS Guard a entièrement intégré l'EDR de Qradar IBM.

Conclusion

L'article souligne la menace croissante des pirates informatiques qui utilisent les ports USB comme point d'entrée pour attaquer les systèmes. Ils peuvent ainsi installer des logiciels malveillants sur un dispositif tel qu'une clé USB, ce qui est potentiellement dangereux pour les entreprises. Un exemple de cette approche est le "LitterDrifter", un ver espion conçu par Gamaredon, qui leur a permis d'accéder à des systèmes ukrainiens..

Pour éviter cela, il est recommandé d'utiliser des mesures de sécurité avancées telles que la sécurité DNS et Endpoint Detection & Response (EDR), en plus des techniques de sécurité physique telles que le refus d'utiliser des périphériques USB inconnus. La sécurité DNS empêche les systèmes de se connecter à des sites web malveillants ou à l'infrastructure de commande et de contrôle des attaquants. L'EDR offre une protection approfondie en détectant, en examinant et en répondant aux activités suspectes sur les points finaux, ce qui permet aux organisations de réagir rapidement aux cybermenaces.

La combinaison de la sécurité DNS et de l'EDR, telle qu'elle est intégrée dans AXS Guard, est un élément essentiel de la cybersécurité des organisations et minimise l'impact des attaques potentielles via les ports USB.

Vous avez d'autres questions? N'hésitez pas à nous contacter!

L'USB, une porte d'entrée pour les pirates informatiques